Bir Ağ Güvenliği Uzmanıyla Çalışmadan Önce Sorulması Gereken 30 Soru

Siber Güvenlik, Bilgi Güvenliği Konularına Aşina Olan Uzmanlar İçin Her Zaman İyi Bir İş Pazarı Yaratan Bilgi Teknolojisinin Önemli Alanlarından Biridir.

Talep arttıkça rekabet de artıyor. Bu nedenle, insanların siber güvenlik alanında iş bulabilmesi için çok çeşitli pratik becerilere sahip olması gerekir.

Siber güvenlik alanında bir işi güvence altına almak için gerekli becerilere sahip olmak şart olsa da, hikayenin ana kısımlarından biri iş görüşmesinde başarılı olmaktır.

Başka bir deyişle, alanında en iyi niteliklere sahipsen ama gıpta ile bakılan iş görüşmesine gelmezsen başarısız olursun.

Buna göre, bu makale siber güvenlik iş pozisyonlarının en çok sorulan soru ve cevaplarının bir listesini derlemiştir. Bu sorular, iş arayanlara iş görüşmelerinde karşılaşabilecekleri örnek sorular hakkında net bir fikir verir.

Ek olarak, İK yöneticilerinin bilgi güvenliği uzmanı iş unvanıyla eşleşen hedefli sorular sormasına yardımcı olur. Hemen soru ve cevaplara geçelim.

1. Kriptografi nedir?

Kriptografi, bilgi ve iletişimin güvenliğini sağlamak için kullanılan yöntemleri, araçları ve çözümleri ifade eder ve birincil olarak verileri, hassas verilere yetkisiz üçüncü taraf erişiminden korumayı amaçlar.

2. Simetrik ve asimetrik şifreleme arasındaki fark nedir?

Bu iki model arasındaki farkı aşağıdaki tabloda görebilirsiniz.

3. IDS ve IPS arasındaki fark nedir?

İzinsiz Giriş Tespit Sistemi olarak da bilinen IDS, yalnızca izinsiz girişleri algılayan bir izinsiz giriş tespit sistemidir, bu nedenle ağ yöneticisinin uyarıları dikkatli bir şekilde kontrol etmesi ve izinsiz girişleri önlemesi gerekir. IPS, Saldırı Önleme Sistemi anlamına gelir ve izinsiz girişi önlemek için önlemler alan bir saldırı önleme sistemidir.

4. Gizlilik, Bütünlük ve Kullanılabilirliği açıklayın.

Gizlilik, bütünlük ve kullanılabilirlik, bilgi güvenliği politikalarının tasarlandığı güvenlik dünyasının üç direğidir. Günümüzde kuruluşların çoğu güvenlik modeli ve doktrini bu ilkelere dayalı olarak tasarlanmaktadır.

Gizlilik: Bilgileri yalnızca yetkili çalışanlar okuyabilmeli veya görüntüleyebilmeli, yetkisiz kişilerin verilere erişimi olmamalıdır. Birisi şirket ağına sızarak sistemleri başarıyla kabul ederse, bilgisayar korsanının içeriklerini okuyamaması için verilerin şifrelenmesi gerekir.

Bütünlük/Tamlık: yetkisiz bir kişi veya kişilerin verileri düzenlememiş olmasını ifade eder. Bütünlük, verilerin yetkisiz personel tarafından bozulmamasını veya düzenlenmemesini sağlar. Ek olarak, bir çalışan verileri değiştirmeye çalışırsa ve işlem başarısız olursa, istenmeyen bozulmaları önlemek için veriler geri alınmalıdır.

Kullanılabilirlik: Veriler, kullanıcının ihtiyaç duyduğu her an kullanılabilir olmalıdır. Donanım bakımı, düzenli yükseltmeler, veri yedekleme ve kurtarma, ağ darboğazları, kullanılabilirlik ilkesinin ihlal edilmesine neden olabilecek faktörler arasındadır.

5. Güvenlik duvarı nedir ve neden kullanılır?

ağların veya sistemlerin kenarlarında dağıtılan bir ağ güvenlik sistemidir ve ağ trafiğini izler ve kontrol eder. Güvenlik duvarları, sistemi/ağı virüslerden, solucanlardan, kötü amaçlı yazılımlardan vb. korur. içeriği filtrelemek veya yetkisiz sitelere erişimi engellemek için kullanılabilir.

6. Güvenlik Açığı Değerlendirmeleri ile Penetrasyon Testi arasındaki fark nedir?

Güvenlik açığı değerlendirmesi, hedef sistem veya ağdaki kusurları bulmaktır. Burada kuruluş, sistemin/ağın sorunları veya zayıflıkları olduğunu bilir ve bu sorunları bulup düzeltmek ister.

Sızma testi, hedef sistem veya ağdaki güvenlik açıklarını bulmaktır. Bu durumda kurum, siber tehditlere karşı uyguladığı güvenlik önlemlerinin ve çözümlerinin doğru bir şekilde ayarlanıp ayarlanmadığını ve kurumun güvenlik uzmanlarının göremediği sistemi/ağı hacklemenin bir yolu olup olmadığını bilmek ister.

7. Üç aşamalı verim nedir?

3-Yollu El Sıkışma, ana bilgisayar ile istemci arasında iletişim kurmak için TCP/IP protokolüne dayalı ağlarda kullanılır. Bu iletişim mekanizması, aşağıdaki gibi üç adımda yapıldığından üç adımlı el sıkışma olarak adlandırılır:

İstemci, sunucuya bir SYN mesajı gönderir ve sunucunun açık veya açık portları olup olmadığını kontrol eder.

Sunucu, açık portları varsa istemciye bir SYN-ACK mesajı gönderir.

İstemci bunu sunucuya bir ACK onay mesajı ile bildiren başka bir mesajla onaylar.

Önerilen içerik:

Ücretsiz güvenlik artı eğitim

8. Bir web uygulamasından hangi yanıt kodları alınabilir?

Tipik olarak, bir web sitesi veya web uygulamasıyla iletişim kurmaya çalıştığınızda aşağıdaki yanıtları alabilirsiniz:

1xx: Bilgi reaksiyonları.

2xx: İşlem başarılı oldu.

3xx: Yönlendirme.

4xx: İstemci tarafı hatası.

5xx: Sunucu tarafı hatası.

Şimdi daha özel güvenlik odaklı ağ oluşturma sorularını inceleyelim:

9. traceroute nedir ve neden kullanılır?

Traceroute, bir paketin rotasının durumunu gösteren bir araçtır. Daha doğrusu, kutunun geçtiği tüm noktaları (esas olarak yönlendiriciler) listeler. Traceroute, arıza noktasını belirlemek için bir bağlantının nerede durdurulduğunu veya bağlantısının kesildiğini araştırmak için kullanılır. Yukarıdaki araç, paket hedefe ulaşmadığında kullanılır.

10. HIDS ve NIDS arasındaki fark nedir?

Host IDS olarak bilinen HIDS ve Network IDS olarak bilinen NIDS, izinsiz girişleri tespit etmek için benzer işlevlere sahip saldırı tespit sistemleridir. Tek fark, HIDS’in belirli bir ana bilgisayara/cihaza ayarlanması ve belirli bir makinenin trafiğini ve sistemdeki şüpheli etkinlikleri izlemesidir. Buna karşılık, NIDS bir ağ üzerinde dağıtılır ve tüm cihazların trafiğini izler.

11. Ağ altında güvenlik duvarı kurma adımları nasıldır?

Genel olarak, güvenlik ve ağ uzmanları aşağıdaki adımları gerçekleştirir:

Kullanıcı Adı/Parola: Güvenlik duvarı cihazının varsayılan parolasını değiştirin.

Uzaktan yönetim: uzaktan kontrolü devre dışı bırakın; Sahada tam zamanlı bir varlığınız varsa ve uzaktan yapılandırma yapmanız gerekmiyorsa.

Port Yönlendirme: Uygulamaların sorunsuz çalışması için uygun portun hazırlanması. Örneğin, web sunucusu veya FTP sunucusu uygulamaları için doğru bağlantı noktalarını ayarlarsınız.

DHCP sunucusu: Mevcut bir DHCP sunucusu olan bir ağa güvenlik duvarı kurmak, güvenlik duvarının DHCP’si devre dışı bırakılmadığı sürece girişime neden olur.

Politikalar: Güçlü güvenlik politikalarınız olmalı ve güvenlik duvarınızın bu politikaları uygulamak için doğru şekilde yapılandırıldığından emin olmalısınız.

13. SSL şifrelemesini açıklayın

Yukarıdaki yaklaşım, çevrimiçi işlemlerde değiş tokuş edilen gizli verileri ve bilgileri korur. Güvenli Yuva Katmanı (SSL), bir web sunucusu ile bir tarayıcı arasında şifreli bağlantılar oluşturan standart bir güvenlik teknolojisidir.

Bir tarayıcı, SSL korumalı bir web sunucusuna bağlanmaya çalışır.

Web sunucusu, SSL sertifikasının bir kopyasını tarayıcıya gönderir. SSL bağlantısı kurma adımları aşağıdaki gibidir:

Tarayıcı, SSL sertifikasının güvenilir olup olmadığını kontrol eder. Ücretlendirilirse, tarayıcı şifreli bir bağlantı kurmak için web sunucusuna bir mesaj gönderir.

Web sunucusu, SSL şifreli bir bağlantı başlatmak için bir onay gönderir.

Tarayıcı ve web sunucusu arasında SSL şifreli bir bağlantı kurulur.

14. Sunucunun güvenliğini sağlamak için ne gibi önlemler alınmalıdır?

Güvenli sunucular, verileri şifrelemek ve şifresini çözmek ve verileri gizlice dinlenmeye karşı korumak için Güvenli Yuva Katmanı (SSL) protokolünü kullanır. Sunucuların güvenliğini sağlamanın aşağıdaki gibi farklı yolları vardır:

Adım 1: Kök ve Yönetici kullanıcıları için güvenli bir parola belirlediğinizden emin olun.

Adım 2: Sistemde yeni kullanıcılar tanımlayın. Bu kullanıcılar sistemin yönetiminden sorumludur.

3. Adım: Varsayılan kök/yönetici hesaplarından uzaktan erişimi kaldırın.

Adım 4: Uzaktan erişim için güvenlik duvarı kurallarını yapılandırın. bu

15. Veri sızıntısını açıklayın

Gizli bilgilerin ifşası tüm ülkelerde yasa dışıdır ve bir kişi veya kuruluş birçok yasal sorunla karşı karşıyadır. Veri sızıntısı, verilerin kuruluş içinden yetkisiz bir dış hedefe kasıtlı veya kasıtsız olarak aktarılmasıdır. Veri sızıntısı, oluşum modeline göre aşağıdaki üç kategoriye ayrılabilir:

Yanlışlıkla İhlal: Bir kuruluş, bir hata veya yanlışlık nedeniyle yanlışlıkla yetkisiz bir kişiye veri gönderir.

Kasıtlı ihlal: Bir kuruluş, başka bir kuruluşa kasıtlı olarak veri sağlar ve karşılığında para alır.

Sistem korsanlığı: Bilgisayar korsanları, yama uygulanmamış güvenlik açıklarını belirleyerek ve bilgileri çıkararak sisteme girer.

Veri sızıntısı, Veri Sızıntısını Önleme (DLP) olarak bilinen araçlar, yazılımlar ve stratejiler kullanılarak önlenebilir.

16. Bazı yaygın siber saldırıları adlandırın

Bir sistemin veya ağın performansını olumsuz etkileyebilecek en kritik siber saldırılar arasında Kötü Amaçlı Yazılım, Kimlik Avı, Parola Saldırıları, Dağıtılmış Hizmet Reddi (DDoS) ve Ortadaki Adam saldırıları yer alır. ), rastgele indirmeler, kötü niyetli reklamlar (Kötü amaçlı reklam) ve hileli yazılımlar (Rogue Software).

17. Brute Force saldırısı nedir ve uygulanmasını nasıl önleyebilirsiniz?

Kapsamlı bir arama saldırısı, parolaları veya kimlik bilgilerini keşfetmek için kullanılan bir dizi tekrarlanan eylem ve test ile olası kombinasyonları ifade eder. Çoğu durumda, tarama saldırıları, yazılım veya web formlarının, kimlik bilgilerini doğrulayarak ve doğrulayarak kullanıcıların oturum açmasına izin vermeye çalıştığı durumlarda gerçekleşir. Spam saldırılarını önlemenin birkaç yolu vardır, bunlardan bazıları aşağıdaki gibidir:

Parola uzunluğu: Parola için minimum bir boyut belirleyebilirsiniz. Şifre ne kadar uzun olursa, bulunması o kadar zor olur.

Parola karmaşıklığı: Parolanızda çeşitli karakterler kullanırsanız, joker karakter saldırılarını uygulamak zorlaşır. Sayısal parolalar, akılda kalıcı karakterler ve büyük ve küçük harfler kullanmak parolaları daha karmaşık hale getirerek kırılmalarını zorlaştırır.

Oturum Açma Denemelerini Sınırla: Başarısız oturum açma işlemleri için bir sınır belirleyin. Bu saldırı otomatik olduğundan, sınırlı giriş denemeleri bu saldırının başarılı olmasını engelleyecektir. Örneğin, oturum açma hatası limitlerini 3 olarak ayarlayabilirsiniz. Bu nedenle, arka arkaya üç oturum hatası olduğunda, kullanıcının bir süre oturum açmasını kısıtlayın veya bir sonraki oturumda bu e-postayı kullanmak için bir e-posta gönderin.

18. Bağlantı noktası taraması nedir?

Bağlantı noktası tarama, bir ana bilgisayardaki açık bağlantı noktalarını ve hizmetleri tanımlamaya yönelik bir tekniktir. Bilgisayar korsanları, güvenlik açıklarından yararlanmaya yönelik yararlı bilgileri bulmak için bağlantı noktası taramasını kullanır. Ancak ağ yöneticileri, ağ güvenlik ilkelerini doğrulamak için bağlantı noktası tarama mekanizmasını da kullanır. Standart port tarama teknikleri arasında aşağıdakilerden bahsedilmelidir:

Ping Taraması

TCP Yarı Açık

TCP Bağlantısı

DP

Gizli Tarama

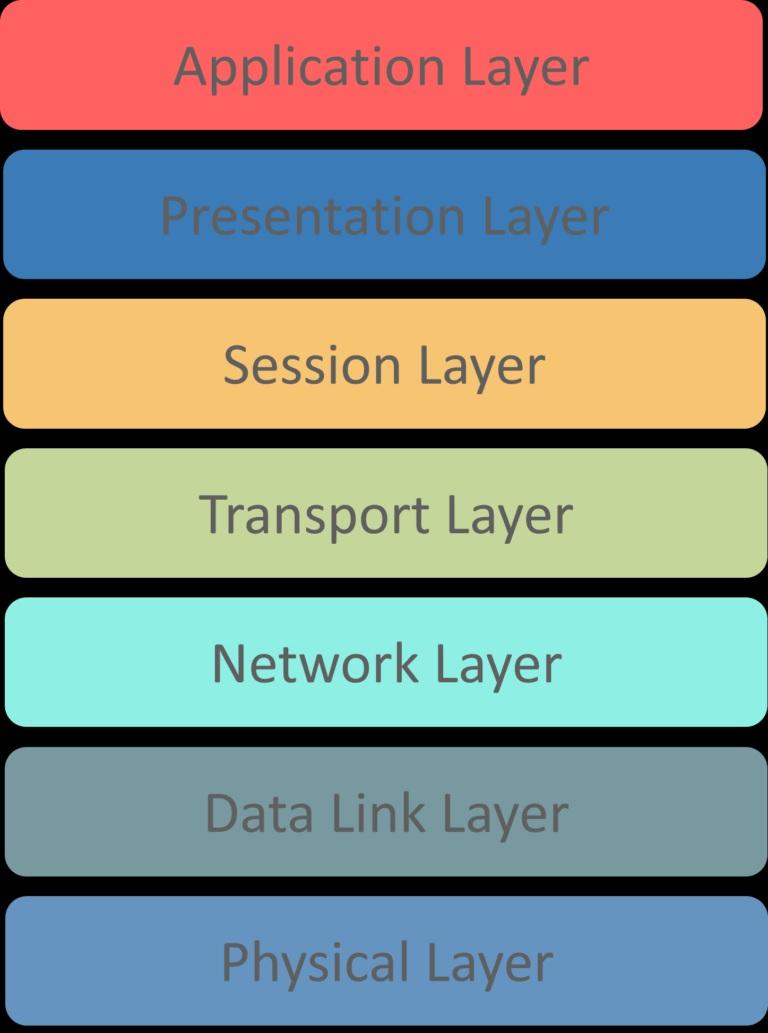

19. OSI modelinin farklı katmanlarını adlandırın

OSI, bir ağdaki uygulamaların ve hizmetlerin nasıl iletişim kurduğunu belirten bir referans modelidir. Bahsedilen model, web altında donanım ve yazılım oluşturan satıcılar ve geliştiricilerin iletişim mekanizmaları hakkında net bir vizyona sahip olması için genel bir kılavuzdur. Şekil 1, OSI modelinin katmanlarını göstermektedir.

Bu katmanların her birinin işlevi aşağıdaki gibidir:

Fiziksel katman: dijital verilerin iletişim ortamı aracılığıyla göndericiden alıcıya aktarılmasından sorumludur.

Veri Bağlantısı Katmanı: Fiziksel katmana/katmandan veri aktarımını kontrol eder. Ayrıca veri bitlerinin kodlanması ve kodunun çözülmesinden de sorumludur.

Ağ katmanı: paketleri iletmekten ve ağ iletişimleri için yönlendirme yolları sağlamaktan sorumludur.

İletim katmanı: ağ iletişiminden sorumludur. Ayrıca üst katmandan veri alıp ağ katmanına ileterek verinin alıcıya başarılı bir şekilde iletilmesini sağlar.

Oturum katmanı: Gönderici ve alıcı arasındaki iletişimi kontrol eder. Oturumu başlatmak, sonlandırmak, yönetmek ve gönderici ile alıcı arasındaki etkileşimi kurmak, sürdürmek ve senkronize etmekten sorumludur.

Sunum katmanı: verileri biçimlendirir ve onlara uygun bir yapı verir; Datagramlar veya ham paketler biçiminde veri göndermek yerine.

Uygulama katmanı: Uygulamalar ve ağ arasındaki arayüzü sağlar, süreçten sürece iletişime odaklanır ve bir iletişim arayüzü oluşturur.

20. Ağın risklerini, güvenlik açıklarını ve tehditlerini ne kadar iyi biliyorsunuz?

Yukarıdaki kavramların her birinin kısa bir açıklaması aşağıdaki gibidir:

Tehdit: Bir sisteme veya kuruluşa zarar verebilecek bir kişiyi ifade eder.

Güvenlik Açığı: Potansiyel bir bilgisayar korsanının yararlanabileceği bir sistemdeki zayıflık.

Risk: Altyapıda bir güvenlik açığı olasılığı anlamına gelir, bu nedenle bir bilgisayar korsanı onu tespit edebilir ve ona sızmak için kullanabilir.

21. Kimlik hırsızlığı nasıl önlenir?

Genel olarak, kimlik hırsızlığını önlemek için birkaç adım atılabilir. Bu eylemler aşağıdaki gibidir:

Güçlü ve benzersiz bir parola kullanın.

Gizli bilgileri çevrimiçi olarak, özellikle sosyal medyada paylaşmaktan kaçının.

Tanınmış ve güvenilir web sitelerinden satın alın.

Tarayıcıların en son sürümünü kullanın.

Kötü amaçlı yazılımların ve gelişmiş casus yazılımların istenmeyen yüklenmesine karşı dikkatli olun.

Finansal verileri korumak için özel güvenlik çözümleri kullanın.

Sisteminizi ve yazılımınızı sürekli güncelleyin.

22. Siyah, beyaz ve gri şapkalı bilgisayar korsanları arasındaki farklar nelerdir?

Siyah şapkalı bilgisayar korsanları, bilgisayar ağlarına girme konusunda kapsamlı bilgiye sahip olmakla bilinir. Bu sistemlere erişmek için kullanılabilecek kötü amaçlı yazılımlar yazabilirler. Bu bilgisayar korsanları, bilgilerini çalmak veya saldırıya uğramış sistemi kötü amaçlarla kullanmak için becerilerini kötüye kullanır.

Beyaz şapkalı bilgisayar korsanları, bilgilerini iyi amaçlar için kullanırlar, bu nedenle etik bilgisayar korsanları olarak da adlandırılırlar. Şirketler genellikle onları sistem açıklarını ve güvenlik açıklarını bulup düzeltmeye çalışan güvenlik uzmanları olarak kullanır.

Gri şapkalı bilgisayar korsanları, beyaz ve siyah şapkalı bilgisayar korsanları arasındadır. Bilgi veya izin almadan ağ güvenlik açıklarını ararlar ve güvenlik açıklarını sahibine bildirirler. Siyah şapkalı bilgisayar korsanlarının aksine, bulunan güvenlik açıklarından yararlanmazlar.

23. Yama Yönetimini ne sıklıkla gerçekleştirmeliyiz?

Yama yönetimi yayınlanır yayınlanmaz yapılmalıdır. Windows için, yayınlandıktan sonraki bir ay içinde tüm makinelere bir yama uygulanmalıdır. Bu kural, yamalar yayınlandığında yüklenmesi gereken ağ cihazları için de geçerlidir.

24. Parola korumalı BIOS yapılandırması nasıl sıfırlanır?

BIOS işletim sisteminden önce başladığından, ayarları saklamak için kendi mekanizmalarını kullanır. Sıfırlamanın basit bir yolu, ayarları tutan belleği kapatmak ve her şeyi fabrika varsayılanlarına sıfırlamak için CMOS pilini çıkarmaktır.

25. MITM saldırısını ve nasıl önlenebileceğini açıklayın

Ortadaki Adam (MITM), bir bilgisayar korsanının kendisini kaynak ve hedef iletişim kanalı arasına yerleştirdiği ve bilgi çaldığı bir saldırı vektörüdür. A ve B adlı iki tarafın birbirine bağlı olduğunu ve bilgisayar korsanının bu bağlantıya girdiğini varsayalım.

İki taraf birbiriyle doğrudan iletişim kurduklarını düşünürken, iki taraf arasındaki bağlantıyı kuran hacker’dır. Kulak misafiri olmak için B’den A’ya ve A’dan B’ye taklit eder. Ayrıca, her bir tarafın verilerini diğerine gönderebilir ve aynı anda bilgileri çalabilir.

Bu saldırı vektörüyle mücadele etmek için sanal özel ağ, güvenli iletişim için güçlü WEP/WPA şifreleme, şüpheli öğeleri belirlemek için izinsiz giriş tespit sistemleri ve ortak anahtar çifti tabanlı kimlik doğrulama kullanmalısınız.

26. DDOS saldırısını ve nasıl önlenebileceğini açıklayın

Dağıtılmış Hizmet Reddi (DDoS), sunucuların kullanıcılara hizmet vermesini engelleyen bir siber saldırıdır. İş görüşmelerinin değişmez sorularından biridir. DDOS saldırıları aşağıdaki iki gruba ayrılabilir:

Flood saldırıları: Bilgisayar korsanı, sunucunun bu hacimdeki istekleri yönetememesi için sunucuya büyük miktarda trafik gönderir. Bu nedenle hizmet vermeyi durdurur. Bu tür saldırılar genellikle sunucuya sürekli olarak paket gönderen otomatik programlar kullanılarak gerçekleştirilir.

Çökme saldırıları: Bilgisayar korsanları, sistemi devre dışı bırakmak için sunucudaki bir hatayı kullanır.

DDoS saldırılarıyla başa çıkmak için aşağıdaki çözümler kullanılabilir:

Anti-DDOS araçlarıyla donatılmış içerik dağıtım ağlarını kullanın.

Güvenlik duvarları ve yönlendiriciler için ayrıntılı politikalar belirleyin.

İzinsiz giriş tespit ve önleme araçlarını kullanın ve bunların ağ üzerinde doğru yerlere kurulduğundan emin olun.

Bir yük dengeleme mekanizması kullanın.

27. XSS saldırısını ve nasıl önlenebileceğini açıklayın

Siteler Arası Komut Dosyası Çalıştırma olarak da bilinen XSS, bilgisayar korsanlarının kötü amaçlı istemci tarafı komut dosyalarını web sayfalarına yerleştirmesine olanak tanıyan bir siber saldırıdır. XSS, oturumları ele geçirebilir ve çerezleri çalabilir, DOM’u değiştirebilir, uzaktan kod yürütebilir, sunucuyu çökertebilir ve daha fazlasını yapabilir. Yukarıdaki saldırılarla başa çıkmak için aşağıdaki çözümler kullanılmalıdır:

Kullanıcı girişlerinin doğrulanması.

Kullanıcıdan herhangi bir bilgi almamak için politikalar uyguluyoruz.

Özel karakterleri kodlayın.

Anti-XSS hizmetlerinin/araçlarının kullanımı.

HTML XSS filtresi uygulayın.

28. ARP nedir ve nasıl çalışır?

ARP Adres Çözümleme Protokolü, yerel bir ağdaki bir makineyi tanımlamak için bir IP adresini fiziksel bir adrese eşleyen bir protokoldür. Belirli bir yerel ağdaki ana makineye gönderilen bir gelen paket bir ağ geçidine ulaştığında, ağ geçidi ARP protokolünden MAC adresiyle eşleşen fiziksel bir ana bilgisayar adresi (IP adresi) bulmasını ister.

Bu durumda ARP önbelleği aranır ve bir adres bulunursa uygun uzunluk ve formata dönüştürülerek hedef cihaza gönderilmesi sağlanır. Bir IP adresi için herhangi bir giriş bulunamazsa, ARP, bir aygıtın ilişkili IP adresine sahip olup olmadığını görmek için LAN üzerindeki tüm makinelere belirli bir biçimde bir istek mesajı gönderir.

29. LAN’da bağlantı noktası engelleme nedir?

Bağlantı noktası engelleme, kullanıcıların yerel ağdaki hizmetlere erişimini kısıtlar. Bu, belirli bir düğüm tarafından kaynaklara erişimden kaçınmak için yapılır.

30. Botnet nedir?

Botnet, robot anlamına gelen Ro(bot) ve (Net)work olmak üzere iki kelimeden ve ortak terimlerle geniş bir robot ağını ifade eden ağdan oluşur. Bu ağı yöneten kişi, çoğu kaynağın tanımlamak için botmaster terimini kullandığı lider bottur (botMaster). botnet’in, İnternet’e bağlı, üzerlerinde kötü amaçlı yazılım yüklü olan ve cihaz sahibinin bilgisi olmadan kötü niyetli işler yapan birkaç cihazı ifade ettiğini söylemeliyiz. Bu eylemlerden bazıları spam göndermek, DDOS saldırısı yapmak veya kripto para madenciliği yapmaktır.