Güvenlik duvarı türleri

Güvenlik duvarı türleri

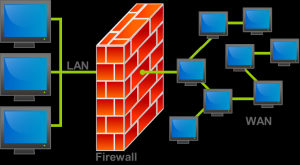

Aşağıda bahsedeceğimiz farklı güvenlik duvarı türleri vardır. Ancak güvenlik duvarları esas olarak iki kategoriden birine girer: ana bilgisayar tabanlı güvenlik duvarları ve ağ tabanlı güvenlik duvarları.

Ana bilgisayar tabanlı güvenlik duvarları

Bu güvenlik duvarları kişisel sunuculara kurulur ve gelen ve giden sinyalleri izler.

Ağ tabanlı güvenlik duvarları

Ağ tabanlı güvenlik duvarları, bulut altyapısına yerleştirilebilir veya sanal bir güvenlik duvarı hizmeti olabilir.

Güvenlik duvarı türleri

Ağ dünyasında bu bölümde bahsedeceğimiz farklı güvenlik duvarları vardır:

Paket filtreleme güvenlik duvarları

Bu güvenlik duvarının çalışmasının temeli, paketleri tek tek kontrol etmektir. Bir paket bu güvenlik duvarından geçtiğinde, kaynak ve hedef adresi ile hedefinin protokol ve port numarası kontrol edilir. Bu paket güvenlik duvarı kurallarına uymazsa kesintiye uğrayacak ve hedefine ulaşamayacaktır. Örneğin, Telnet erişimini reddedecek şekilde yapılandırılmışsa, 23 numaralı TCP bağlantı noktasına yönelik paketlerin geçmesine izin vermez.

Paket filtreleme güvenlik duvarları, öncelikle OSI referans modelinin ağ katmanında çalışır. Aktarım katmanı kaynak ve hedef bağlantı noktası numaralarını elde etmek için kullanılmasına rağmen. Bu güvenlik duvarları her paketi bağımsız olarak inceler ve verilen herhangi bir paketin mevcut trafik akışının bir parçası olup olmadığını bilmez. etkilidir, ancak her paketi ayrı ayrı işledikleri için IP saldırılarına karşı savunmasız olabilirler. Bu nedenle, çoğunlukla durum denetimli güvenlik duvarları ile değiştirilirler.

durum bilgisi olan güvenlik duvarları

Yasal inceleme güvenlik duvarları, dinamik paket filtreleme güvenlik duvarları olarak da bilinir. Bu güvenlik duvarı, tüm iletişimlerin yolunu açık tutan bir tabloya sahiptir. Yeni bir paket geldiğinde güvenlik duvarı, paketin başlığındaki bilgileri kendi tablosuyla karşılaştırır ve bu bağlantının yapılıp yapılmayacağını belirler. Paket bilgileri mevcut bağlantıyla eşleşirse, paketin geçmesine izin verilir. Aksi takdirde paket, yeni bağlantı tarafından belirlenen kurallara göre değerlendirilecektir.

Durum bilgisi olan güvenlik duvarları, zaman periyotları boyunca iletişimi izler ve gelen ve giden paketleri inceler. Tüm gelen ve giden paketler izlenir ve yalnızca güvenlik duvarı kurallarına uygun şekilde yanıt verenlerin geçmesine izin verilir.

Durum denetimli güvenlik duvarları çok etkili olsalar da bazen DoS saldırılarına karşı savunmasızdırlar.

Güvenlik duvarı ve uygulamaları

Uygulama Katmanı ve Proxy Güvenlik Duvarları

Web sunucularına yapılan saldırılar her geçen gün artıyor. Bu nedenle, ağı saldırılara karşı korumak için güçlü bir güvenlik duvarına ihtiyaç duyulmaktadır. Yukarıda tartışılan güvenlik duvarları, geçerli uygulama katmanı protokol istekleri, veriler ve kötü niyetli trafik arasında ayrım yapamaz.

Uygulama katmanı güvenlik duvarları, paket verimini kontrol edebilir ve geçerli istekler, veriler ve kötü amaçlı kodlar arasında ayrım yapabilir. Bu tür güvenlik duvarları, aktarılan içeriğe dayalı olarak çalıştığından, güvenlik mühendislerine ağ trafiği üzerinde daha iyi kontrol sağlar ve isteklere izin vermek veya reddetmek için kurallar uygular.

Proxy sunucusuna bir güvenlik duvarı yerleştirmek, saldırganların ağın nerede olduğunu bulmasını zorlaştıracaktır.

Uygulama katmanı güvenlik duvarlarının başarısının anahtarı, kötü amaçlı yazılımlar ve belirli web siteleri gibi belirli içerikleri engellemenin yanı sıra HTTP, FTP ve DNS gibi kötü amaçlı protokolleri tespit edebilmeleridir.

Uygulama katmanı güvenlik duvarları, dosyaların yürütülmesini veya belirli programlar tarafından veri aktarımını kontrol etmek için de kullanılabilir.

Yazılım güvenlik duvarları

Yazılım güvenlik duvarlarına kişisel güvenlik duvarları da denir. Bu güvenlik duvarları tek bir bilgisayarda çalışacak şekilde tasarlanmıştır. Bu tür güvenlik duvarları genellikle uzun süre internete bağlı olan ev veya küçük ofis bilgisayarlarında kullanılır. Bir yazılım güvenlik duvarı, yüksek riskli bağlantı noktalarındaki iletişimi belirleyip önleyerek ağdaki bilgisayarlara istenmeyen erişimi engeller.

Bilgisayarlar birçok iyi bilinen bağlantı noktasıyla iletişim kurar. Bir yazılım güvenlik duvarı, kullanıcıyı uyarmadan veya uyarmadan bu iletişime izin verme eğilimindedir. Örneğin, bilgisayarlar web sayfalarına 80 numaralı bağlantı noktası üzerinden erişir ve bağlantının güvenliğini sağlamak için 443 numaralı bağlantı noktasını kullanır. Bir ev bilgisayarı bu bağlantı noktaları üzerinden veri almayı bekler. Bir yazılım güvenlik duvarı, muhtemelen 421 numaralı bağlantı noktası üzerinden herhangi bir erişimi engelleyecektir; Çünkü ev bilgisayarı 421 numaralı bağlantı noktasından veri almayı beklemiyor. Ek olarak, 421 numaralı bağlantı noktası geçmişte Truva atları tarafından kullanılmıştır.

Yazılım güvenlik duvarları ayrıca dışarıdan gelen şüpheli etkinlikleri tanıma yeteneğine de sahiptir. Ev bilgisayarına harici adreslerden erişimi engelleyebilirler. Yazılım güvenlik duvarları, belirli bilgisayar programlarının İnternet’e bağlanmasına da izin verir. Tabii ki bağlanmadan önce kullanıcıdan izin istiyorlar. Windows güncellemesi, antivirüs ve Microsoft Word, kullanıcıların sürekli internete bağlı olmasını beklediği programlardır.

Yazılım güvenlik duvarlarıyla ilgili sorunlardan biri, bir bilgisayarın işletim sistemi üzerinde çalışmalarıdır. İşletim sistemi risk altındaysa güvenlik duvarı da risk altındadır. Bir ev bilgisayarında başka birçok program da çalıştığından, kötü amaçlı yazılım bilgisayara başka bir program aracılığıyla girebilir ve güvenlik duvarını tehlikeye atabilir. Bir yazılım güvenlik duvarı, büyük ölçüde kullanıcı kararlarına bağlıdır. Kullanıcı yanlışlıkla bir güvenlik duvarı olsa bile internete girmek için bir keylogger veya truva atı kullanırsa, o cihazın güvenliği tehlikeye girebilir.

Yazılım güvenlik duvarı

Donanım güvenlik duvarları

Donanım güvenlik duvarları, yazılım güvenlik duvarlarından daha karmaşıktır. Ayrıca yazılım bileşenlerine de sahiptirler, ancak ya belirli bir ağdan bir cihaz üzerinde tasarlanırlar ya da güvenlik duvarını çalıştırmaya adanmış bir sunucuda bulunurlar.

Donanım güvenlik duvarı ile donatılmış işletim sistemi olabildiğince basittir ve üzerine başka bir yazılım yüklenmez. Bu yüzden saldırmak çok zor. Bir ağ (şirket gibi) ile daha az güvenli başka bir alan (İnternet gibi) arasına bir donanım güvenlik duvarı yerleştirilir. Bu güvenlik duvarları, daha güvenli ağları daha az güvenli ağlardan ayırabilir.

Elbette donanımsal güvenlik duvarları sadece kurumsal ağlar için değildir ve daha çok kişisel ve ev bilgisayarlarını korumak isteyen kişiler donanımsal güvenlik duvarlarını kullanabilirler. Ev bilgisayarları için donanım güvenlik duvarları kullanılıyorsa, bunların varsayılan yapılandırması ayarlanmalıdır. Çünkü bazılarının konfigürasyonu, dışarıyla iletişim kurmalarına izin verilmeyecek şekilde olabilir. Ayarlar, 80 numaralı bağlantı noktasının her iki yönde de geçmesine izin verecek veya tam tersine herhangi bir verinin geçmesine izin vermeyecek şekilde olabilir. Ev donanımı güvenlik duvarlarına örnek olarak Linksys dahildir.

NAT protokolünde güvenlik duvarları da kullanılmaktadır. Bu, ağın İnternette yönlendirilmemiş özel IP adreslerini kullanmasına izin verir. Özel IP adresleri, kuruluşların (hatta ev ağlarının) kullanılan IP adreslerinin sayısını sınırlamasına izin verir. Ayrıca web sunucuları ve diğer ağ ekipmanları için genel adresleri de korurlar.

(NAT) protokolü, yöneticilerin tüm kullanıcılarının İnternet’e bağlanması için genel bir IP adresi kullanmalarına izin verir. Güvenlik duvarları, istekleri talep edenin dahili IP’sine iletecek kadar akıllıdır. NAT ayrıca bir ağ içindeki kullanıcıların özel bir IP adresi kullanarak bir sunucuya bağlanmasına da izin verir. Ağ dışındaki kullanıcılar aynı sunucuya bağlanmak istiyorlarsa harici bir IP kullanmalıdırlar.

Bağlantı noktası ve IP adresine ek olarak, güvenlik duvarları başka şeyler de yapar. Önbelleğe alma sunucusu, VPN, yönlendirici vb. rolünü oynayabilirler. Donanım güvenlik duvarlarına örnek olarak Nortel’den CheckPoint, Cisco PIX, SonicWall ve Contivity verilebilir.