DMZ nedir?

DMZ nedir?

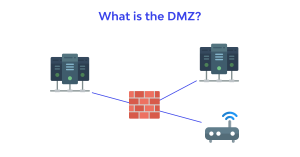

DMZ, ağ üzerinde, internet aracılığıyla halkın erişebildiği sistemleri, yalnızca bir kuruluşun kullanıcılarının kullanabileceği sistemlerden ayırma olanağı sağlar.DMZ, birbirine güvenmeyen iki ağ arasındaki iletişim sınırıdır. .İnternet ortamına güven olmadığı için. Bu nedenle, genellikle güvenlik duvarları veya proxy sunucular tarafından tasarlanan ve ağın farklı katmanlarına yerleştirilen DMZ yapısını kullanmak mümkündür.İş konularına ve dış iletişimlere olan güveni artırır.

giriiş

Güvenlik duvarının yaygın kullanımlarından biri, belirli bir kullanıcı grubuna bir kaynağı kullanmaları için özel yetki atamak ve ayrıca kaynağa grup dışından erişmek isteyenlerin girişini engellemektir. Güvenlik duvarının bir başka kullanımı, bir dizi bilgisayarın dış dünya ile doğrudan iletişimini engellemektir. Bu sistemlerin çalışma şekli, tüm iletişimlerin bir proxy sunucusu aracılığıyla güvenlik duvarına yönlendirileceği ve bu sunucunun bir mesajın veya bir dosyanın ağ üzerinden güvenli bir şekilde geçip geçemeyeceğine karar vereceği şekildedir.Bu güvenlik sistemi genellikle bir donanım kombinasyonudur. ve yazılım. Standart tehditlere (ISMS & ISO) göre güvenlik duvarları, bilgisayar ağlarının ayrılmaz bir parçası haline gelmiş ve ağ yöneticilerinin temel endişelerinden biri haline gelmiştir ve her kuruluşun hassasiyetine göre güvenlik duvarlarının katmanları ve gücü dikkate alınmaktadır.

Askerden Arındırılmış Bölge nedir?

DMZ, Askerden Arındırılmış Bölge anlamına gelir ve genellikle ağın tamamen güvenilir olmayan kısımlarını ifade eder. Aslında DMZ, İnternet alanında güven olmadığı için birbirine güvenmeyen iki ağ arasındaki bir iletişim sınırıdır. Bu nedenle, genellikle güvenlik duvarları veya proxy sunucular tarafından tasarlanan ve ağın farklı katmanlarına yerleştirilen DMZ yapısını kullanmak mümkündür.İş konularına ve dış iletişimlere olan güveni artırır.

Normal bir ağda basit bir DMZ yapısında, burada Host olarak anılan bir sunucu veya bilgisayar, DMZ ortamına yerleştirilir ve dahili kullanıcıların ağ dışında iletişim kurması gereken tüm istekleri alır. örneğin, bir web sitesi isteği), sunucu onları genel ağa veya İnternet’e yönlendirir ve ardından bu isteklere yanıtı dahili kullanıcı tarafından oluşturulan aynı oturumda gönderir.Bu tür basit tasarımda, hayır trafik harici ağdan dahili ağa girebilir.

İnternette veya harici ağda bulunan kullanıcılar yalnızca DMZ için kullanılan ana bilgisayara erişebilir ve dahili ağa hiçbir şekilde erişemez.

Bu hostta yapılabilecek bir diğer şey ise kuruluşun internet üzerinden erişeceği web sayfalarının bu host üzerine yerleştirilebilmesidir. Ancak bu durumda DMZ’nin dahili ağa erişimi olmayacağına dikkat edilmelidir. Bu durumda bir bilgisayar korsanının kuruluşun web sitesine saldırmak niyetinde olduğunu varsayalım, bu sayfaları hacklemeyi başarsa bile, kuruluşun iç ağı ve özel bilgileri hakkında herhangi bir spesifik bilgi alamayacaktır.

DMZ’yi güvenlik açısından tanımlamak istersek, ağ güvenlik duvarlarında bir tür gelişmiş ayar olarak da tanıtabiliriz. DMZ ayarlarında, LAN’daki bilgisayarların çoğu, İnternet’e veya genel ağa bağlı bir güvenlik duvarının arkasındadır. Diğer taraftan güvenlik duvarının arkasında bir veya birden fazla sunucu bulunur yani dahili ağda değildirler Güvenlik duvarının arkasında bulunan bu sunucular dahili kullanıcıların isteklerini dahili ağdan duyurulacağı şekilde alır ve daha sonra bağlı oldukları internet ağına gönderilirler, amaçlanan güvenlik konsepti tam olarak budur.

Çoğu devlet kuruluşunda ve hatta şirketlerde, kuruluşların ağ dışında sağlamayı amaçladığı bir web sitesi veya kurumsal portal, e-posta hizmeti, web barındırma hizmeti ve hatta DNS hizmeti gibi hizmetler vardır.

Bu hizmetleri dahili ağa koyduğunuzu ve İnternet’ten bu hizmetleri kullanmak isteyen kullanıcıların dahili ağa girmesine izin verdiğinizi varsayalım, bu bir güvenlik açığıdır, bu nedenle her zaman bu tür hizmetler için genellikle bir DMZ tasarımı kullanılması önerilir.

Böyle bir durumda istediğiniz servisleri ve sunucuları DMZ ortamına yerleştirir ve onlar için dahili ağ ile sınırlı bir bağlantı, normal ağ bağlantılarına göre çok düşük seviyede ve risk yüzdesi daha düşük bir bağlantı oluşturursunuz. DMZ’nin tasarımı, hizmetleri kuruluş dışından ve genellikle bu tür tasarımlarda, Spoofing ve Sniffing dahil olmak üzere kuruluşun dahili ağının risklerini korumaktır. . . Onlar görülmez.

Ayrıca DMZ’ye servisler yerleştirebiliriz.Ağın bu alanına halka açık erişim gerektiren servisler yerleştiririz.

Ağın DMZ kısmına yerleştirilen en önemli ve ünlü hizmetler aşağıdaki gibidir.

1- Web sunucuları veya Web Sunucuları

2- Voip sunucuları

3- E-posta sunucuları veya Posta Sunucuları

4- FTP sunucuları

Burada çok önemli olan nokta, kurumsal web sunucularının genellikle sadece birkaç sayfadan oluşan statik sayfalar değil, arka planında bilgi veri tabanı olan dinamik sayfalar olduğudur, bu web sunucuları kural olarak eğer veri tabanı oluşturabilmelidir. Bu veritabanını DMZ ortamına koyarsanız hata olur, bu durumda istenilen veritabanı ya dahili ağda ve güvenlik duvarının arkasına ya da bir güvenlik duvarının arkasına ve ağa yerleştirilecektir Aynı DMZ’ye koymuşlar tasarım. Bu durumda bir bilgisayar korsanı web sitesine girmeyi başarırsa, yalnızca web sitesi sayfalarına erişebilir ve başka bir güvenlik duvarının arkasındaki veri tabanındaki veri ve bilgilere saldıramaz.

E-posta hizmetleri veya E-posta Sunucuları ayrıca korunması gereken kendi kullanıcı bilgilerine ve veritabanlarına sahiptir.

Bunları ayrı bir güvenlik duvarının arkasına koyarız, genellikle e-posta sunucuları Web üzerinden erişilebilen Webmail adlı bir hizmeti destekler, e-posta sunucunuzu bir DMZ güvenlik duvarının arkasına koyabilir ve e-posta web sayfasını Yayıncılık adı verilen bir olasılık aracılığıyla genel erişim için yayınlayabilirsiniz. .

Aslında e-posta sunucularının hem gelen hem de giden e-posta trafiğini doğru yönetmesi gerekir, DMZ’lerin tasarımı ağda bulunan servislere göre değişir ve DMZ statik ve sabit bir yapı değildir. Güvenlik sorunlarının yanı sıra bir iş ortamındaki izleme sorunları nedeniyle, çoğu kuruluş ve şirket DMZ’lerinde bir Proxy Sunucusu kurar, bu sunucuyu bu ortamda kurmanın aşağıdaki gibi bir dizi avantajı vardır:

Dahili kullanıcıları İnternet’i kullanmak için bir Proxy Sunucusu kullanmaya zorlama

Proxy sunucusunda önbellek özelliğinin kullanılması nedeniyle internette ek bant genişliği ihtiyacının azaltılması

Web sitelerini ve web içeriğini filtreleme sürecini merkezileştirin

Kullanıcıların İnternet kullanımını kaydetme ve izleme sürecini basitleştirme

Burada şu soru ortaya çıkabilir: Bir kullanıcının dahili ağa dışarıdan erişmesi gerekiyorsa, DMZ yapısı ona izin veriyor mu, vermiyor mu? Bu sorunun cevabında durun

Diyelim ki Ters Proxy adında harici kullanıcıların dahili ağ kaynaklarına erişmesine izin veren bir servis var, Proxy Server dahili kullanıcılara hizmet verdiği için Ters Proxy bunun tersini yapıyor yani harici kullanıcılara dahili erişim sağlıyor.

DMZ sistemine genel bakış aşağıdaki gibidir:

DMZ yapısında farklı mimariler

Bir DMZ tasarlamanın birçok yolu vardır ve herkes mevcut koşullara göre kendi organizasyonunu tasarlayabilir. 3 ağ kartı ile bir güvenlik duvarı veya DMZ tasarımlarında birden çok ayrı güvenlik duvarı kullanabilirsiniz. DMZ’yi nasıl tasarladığınız tamamen kurumsal ihtiyaçlarınıza bağlıdır. Aşağıda, DMZ’nin sizin için tasarladığı iki tür yaygın yöntemi açıklıyoruz:

Güvenlik duvarı kullanan DMZ

Bu durumda, en az üç ağ kartına sahip bir donanım veya yazılım güvenlik duvarınız vardır. DMZ tasarımınız bu üç ağ kartına uyar. İnternete ve ISP ağına bağlanan harici bağlantınız ilk ağ kartına bağlıdır. Dahili ağınız mevcut ikinci ağ kartına bağlanır ve son olarak DMZ ağınız da güvenlik duvarında bulunan üçüncü ağ kartına bağlanır. Burada güvenlik duvarımız tek bir arıza noktası oluşturmuştur, yani bu güvenlik duvarı yok edildiğinde veya içinde bir arıza meydana geldiğinde ona bağlı tüm ağlarda sorun yaşanacaktır.

Ayrıca ağlar arasında çok fazla trafik varsa bu güvenlik duvarı tek başına hizmet vermeyebilir ve ağınız yavaşlayacaktır. Bu ağ kartlarının her birine bölge denir. Genellikle, dokümantasyon için bu yapıyı göstermek için dahili ağ için mor renk, DMZ ağı için yeşil. İnternet ağı için kırmızı renk kullanılır.

İki güvenlik duvarı kullanan DMZ

DMZ tasarımında iki güvenlik duvarının kullanılması, size DMZ’de bulunan en güvenli tasarımlardan birini sağlar. Ön uç güvenlik duvarı olarak da adlandırılan ilk güvenlik duvarı, İnternet’ten trafik alıp gönderecek şekilde ayarlanır. Bu trafik genellikle ilk önce DMZ olarak bilinen bölgeye bağlanır. İkinci güvenlik duvarı, dahili ağa gelen ve giden trafiği yönetecek şekilde ayarlanır ve arka uç güvenlik duvarı olarak adlandırılır.